Sécurité : Gestion des accès aux environnements Power Platform

Microsoft Power Platform propose diverses fonctionnalités pour sécuriser les accès aux environnements et protéger les données. Voici quelques-unes de ces fonctionnalités :

1. Accès via des groupes de sécurité Azure

Pour maîtriser l'accès aux environnements, il est recommandé d’associer des groupes de sécurité Azure à chacun d'eux. Si un utilisateur possède des rôles sur un environnement, il ne pourra pas s'y connecter s'il n'est pas membre du groupe de sécurité correspondant.

La bonne pratique consiste à attribuer un groupe de sécurité distinct pour chaque environnement. Cependant, il est important de noter que l'environnement par défaut du tenant ne peut pas être protégé par un groupe de sécurité. Cet environnement ne doit donc pas être utilisé pour le développement, les utilisateurs doivent travailler sur des environnements dédiés (environnements personnels, de développement, etc.).

Configuration

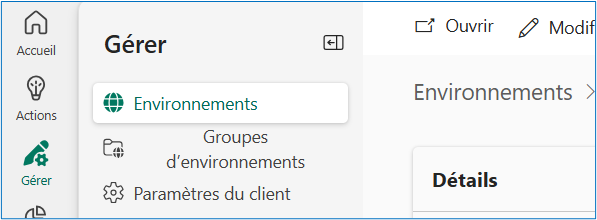

1. Accéder à un environnement en allant dans la section « Gérer » puis « Environnements » dans le bandeau latéral de gauche.

2. Cliquer sur le paramètre « Modifier » dans la section « Détails » de l’environnement.

3. Sélectionner le groupe de sécurité à associer à l’environnement.

2. Pare-feu basé sur l’adresse IP

Pour garantir que les utilisateurs accèdent aux environnements uniquement depuis un réseau autorisé, il est recommandé d'activer le pare-feu basé sur l'adresse IP. Cette mesure bloquera tous les réseaux non spécifiés dans les paramètres, assurant ainsi une connexion sécurisée.

Configuration

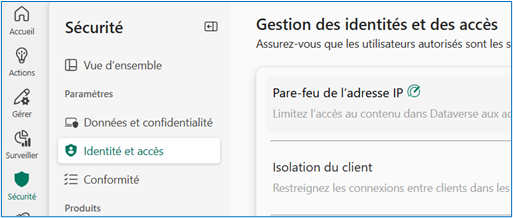

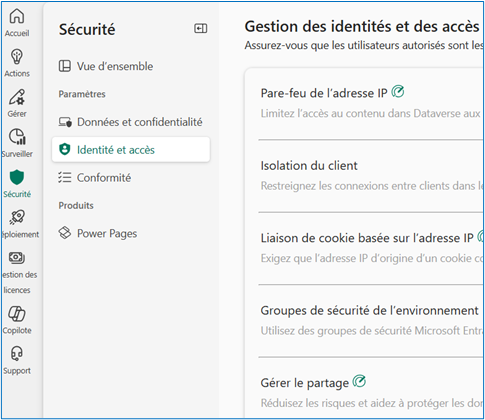

1. Accéder à la configuration du pare-feu IP en allant dans la section « Sécurité » puis « Identité et accès » dans le bandeau latéral gauche.

2. Cliquer sur « Pare-feu de l’adresse IP ».

3. Sélectionner l’environnement souhaité puis cliquer sur « Configurer le pare-feu IP ».

4. Activer le paramètre « Pare-feu de l’adresse IP » puis renseigner les informations concernant le ou les réseaux qui seront autorisés à se connecter à l’environnement.

3. Liaison de cookie basée sur l’adresse IP

L'activation de la liaison des cookies permet de s'assurer que l'adresse IP présente dans le cookie de session correspond à celle du matériel utilisé par l'utilisateur. Si l'utilisateur change de réseau, il sera invité à s'authentifier de nouveau.

Exemples de messages affichés à l’utilisateur :

Configuration

1. Accéder à la configuration de la liaison de cookie basée sur l’adresse IP en allant dans la section « Sécurité » puis « Identité et accès » dans le bandeau latéral gauche.

2. Cliquer sur « Liaison de cookie basée sur l’adresse IP ».

3. Sélectionner l’environnement souhaité puis cliquer sur « Configurer la liaison de cookies ».

4. Trouver la section « Paramètres d’adresse IP » et cocher la case ci-dessous.

4. Gestion du partage de contenu

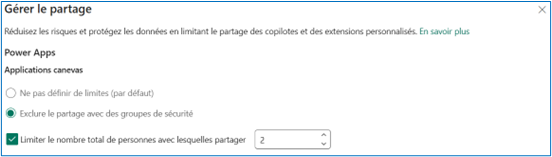

Cette fonctionnalité permet de réduire le risque d’accès non autorisé aux applications canevas, aux flux de cloud et aux agents Copilot Studio. Il est recommandé de bloquer et de restreindre le partage à un nombre défini d’utilisateurs pour garantir une sécurité optimale.

Configuration

1. Accéder à la gestion du partage en allant dans la section « Sécurité » puis « Identité et accès » dans le bandeau latéral gauche.

2. Cliquer sur « Gérer le partage ».

3. Sélectionner l’environnement ou le groupe d’environnement souhaité puis cliquer sur « Gérer le partage ».

4. Sélectionner « Exclure le partage avec des groupes de sécurité » puis cocher la case ci-dessous en définissant le nombre de la limitation de partage. Le nombre ne peut pas être inférieur à « 1 ».

5. Décocher la case « Laisser les utilisateurs partager des flux de cloud prenant en charge la solution ».

6. Décocher les cases « Permettre aux personnes d’octroyer des autorisations Éditeur quand des assistants sont partagés » et « Permettre aux personnes d’octroyer des autorisations Utilisateur quand des assistants sont partagés ».

(Si vous n’utilisez pas Copilot Studio, il est recommandé de désactiver ces paramètres pour éviter toute mauvaise manipulation ou utilisation inappropriée)

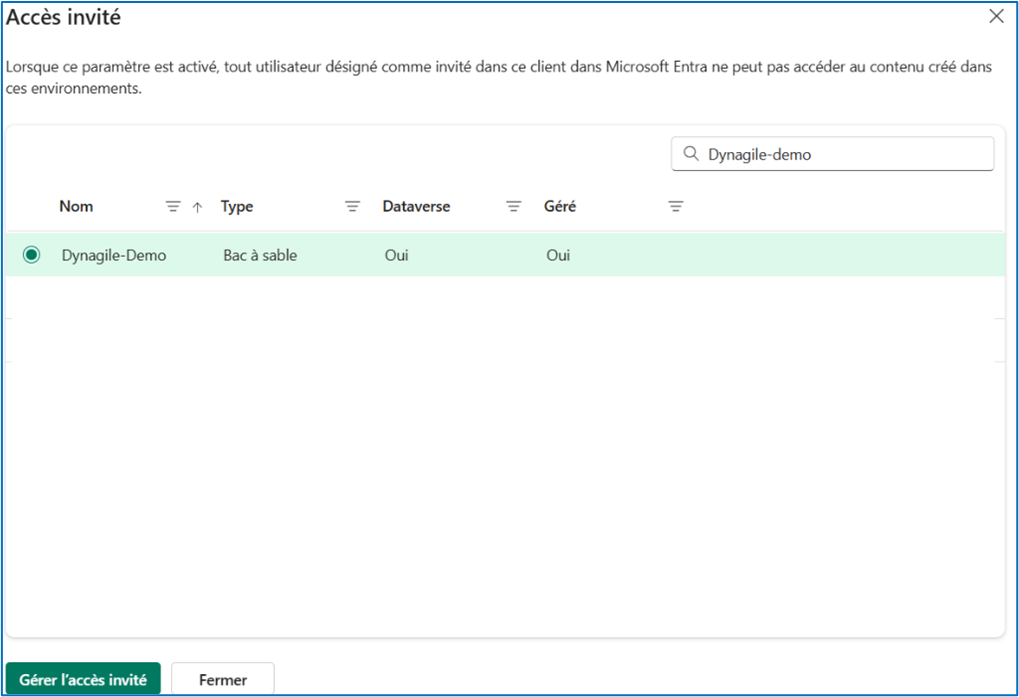

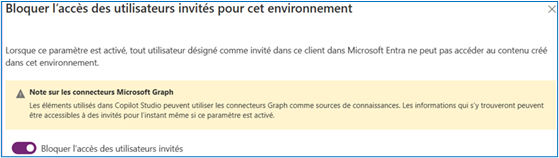

5. Accès invité

Pour garantir que les utilisateurs invités n'accèdent pas aux environnements et à leur contenu, il est essentiel d'activer le blocage pour chaque environnement.

Configuration

1. Accéder à la gestion de l’accès invité en allant dans la section « Sécurité » puis « Identité et accès » dans le bandeau latéral gauche.

2. Cliquer sur « Accès invité ».

3. Sélectionner l’environnement souhaité puis cliquer sur « Gérer l’accès invité ».

4. Cocher la case « Bloquer l’accès des utilisateurs invités ».

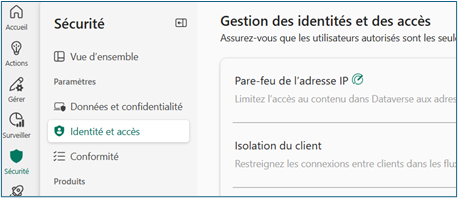

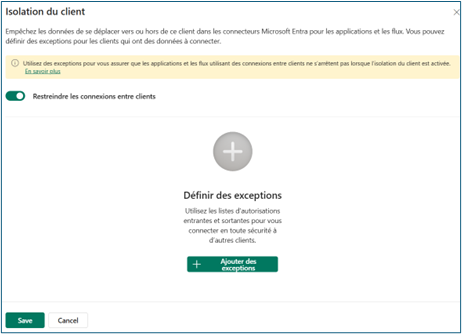

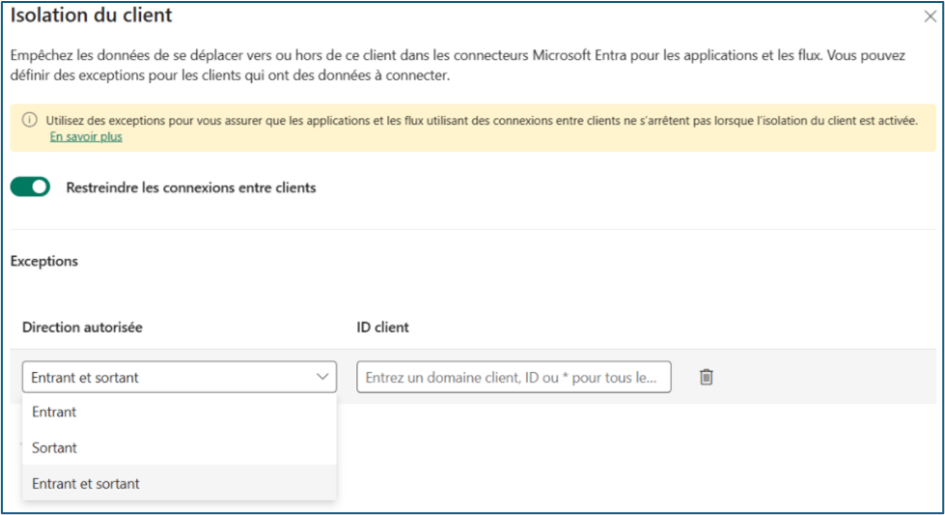

6. Isolation du tenant

L’isolation du Tenant permet de bloquer les connexions entrantes et sortantes entre plusieurs tenants. Il est préférable de bloquer toutes les interactions avec les autres tenants et de n’autoriser uniquement celles que l’on maitrise via des règles spécifiques :

Autoriser des connexions entrantes depuis un autre tenant (identification du tenant par domaine ou ID).

Autoriser des connexions sortantes vers un autre tenant (identification du tenant par domaine ou ID).

Autoriser des connexions entrantes et sortantes depuis/vers un autre tenant (identification du tenant par domaine ou ID).

Configuration

1. Accéder au paramètre d’isolation du tenant en allant dans la section « Sécurité » puis « Identité et accès » dans le bandeau latéral gauche.

2. Cliquer sur « Isolation du client ».

3. Cocher la case « Restreindre les connexions entre clients ».

4. Il est possible d’autoriser d’autres tenants en ajoutant une exception via le bouton « Ajouter des exceptions ».

5. Renseigner les informations du Tenant et la direction voulue.

Vous l’aurez compris, ceci n’est qu’une première étape…

La sécurisation des accès sur la Power Platform ne s’improvise pas : elle repose sur une stratégie robuste, des bonnes pratiques et des contrôles réguliers. Les fonctionnalités présentées ici constituent une base essentielle, mais il est possible (et recommandé) d’aller encore plus loin : audit automatisé, monitoring d’activité, gestion granulaire des rôles, gouvernance des données, etc.

Vous voulez mettre en place ces bonnes pratiques dans votre organisation ou renforcer vos dispositifs de sécurité existants ?

👉 Notre équipe peut vous accompagner dans la mise en œuvre d’une Power Platform sécurisée, alignée sur les exigences de votre entreprise.

Contactez-nous pour en discuter et bâtir ensemble un environnement sécurisé, fiable et durable.